НемеZида

Волонтерский проект https://nemez1da.ru/ команды RaHDIt и мы считаем, что современных нацистов и их пособников общество должно знать в лицо!

Для связи с командой: @RH_contact

Для связи с командой: @RH_contact

关联群组

"НемеZида" 群组最新帖子

16.05.202516:02

Престуления без срока давности: Сергей Макаренко - расстреливал безоружных российских бойцов и глумился над телами убитых.

Служит в 95-я отдельной десантно-штурмовой бригаде.

Надо брать на вооружение израильские принципы - через любое количество лет находить и зачищать врагов народа!

Служит в 95-я отдельной десантно-штурмовой бригаде.

Надо брать на вооружение израильские принципы - через любое количество лет находить и зачищать врагов народа!

16.05.202512:04

Самые пикантные мошеннические схемы, по поводу которых жертвы редко идут жаловаться в полицию, связаны, так сказать, с любовными утехами. Вернее, их ожиданиями. Первая из таких схем — предоплата услуг. Найдя фото симпатичной девушки, одинокий (зачастую лишь временно) мужчина списывается с ней в мессенджере, получает дополнительные пикантные фотографии или видеоролики, еще больше распаляя стремление обладать предметом вожделения.

Далее следуют варианты схем, вроде такой: девушка работает через приложение, его надо скачать или зайти на специальный сайт, чтобы выбрать конкретно ее, забронировать и внести предоплату. Дальше варианты: прелестница либо сразу пропадает с горизонта, либо деньги списываются со счета жертвы, но оплата «не проходит» по каким-то техническим причинам. Так что надо либо провести оплату еще раз, либо, что хуже, сообщить оператору системы данные карточки, с которой совершался платеж, и назвать код, который оператор послал на привязанный к его системе номер телефона жертвы. Естественно, этот код — не от «проститутошной», а от самого настоящего банка со счетом жертвы, в который в это время жулики запускают свои жадные руки.

Пожалуй, самая обидная схема, в которой прелестница завлекает ослепленных страстью мужчин своими пикантными фотокарточками и предлагает, прежде чем приехать к ней, прислать ей такие же. Важное условие: чтобы подарить свою ласку, она сперва должна убедиться, что имеет дело с честным человеком, а не с каким-нибудь там прохиндеем, так что надо прислать ей ссылку на свой профиль в ВК.

А дальше фото с телесами жертвы становятся предметом шантажа. Их вместе с нескромной перепиской грозят разослать жене, маме, всем родственникам, коллегам, школьным друзьям и вообще всем, кто окажется в друзьях на страничке в ВК. Платить или нет — решает каждый за себя. Но с заявлением в полицию уж точно вряд ли кто-то пойдет.

Далее следуют варианты схем, вроде такой: девушка работает через приложение, его надо скачать или зайти на специальный сайт, чтобы выбрать конкретно ее, забронировать и внести предоплату. Дальше варианты: прелестница либо сразу пропадает с горизонта, либо деньги списываются со счета жертвы, но оплата «не проходит» по каким-то техническим причинам. Так что надо либо провести оплату еще раз, либо, что хуже, сообщить оператору системы данные карточки, с которой совершался платеж, и назвать код, который оператор послал на привязанный к его системе номер телефона жертвы. Естественно, этот код — не от «проститутошной», а от самого настоящего банка со счетом жертвы, в который в это время жулики запускают свои жадные руки.

Пожалуй, самая обидная схема, в которой прелестница завлекает ослепленных страстью мужчин своими пикантными фотокарточками и предлагает, прежде чем приехать к ней, прислать ей такие же. Важное условие: чтобы подарить свою ласку, она сперва должна убедиться, что имеет дело с честным человеком, а не с каким-нибудь там прохиндеем, так что надо прислать ей ссылку на свой профиль в ВК.

А дальше фото с телесами жертвы становятся предметом шантажа. Их вместе с нескромной перепиской грозят разослать жене, маме, всем родственникам, коллегам, школьным друзьям и вообще всем, кто окажется в друзьях на страничке в ВК. Платить или нет — решает каждый за себя. Но с заявлением в полицию уж точно вряд ли кто-то пойдет.

16.05.202507:04

Пользователь, купивший материнскую плату ASUS, обнаружил , что программное обеспечение для установки драйверов, автоматически активируемое через BIOS, содержит уязвимость , позволяющую выполнить произвольный код с правами администратора — причём всего в один клик. Речь идёт о компоненте DriverHub, который устанавливается при первом запуске Windows и действует в фоновом режиме без графического интерфейса.

DriverHub связывается с сайтом driverhub.asus.com через локальный RPC-сервис на порту 53000, предоставляя сайтам доступ к API-интерфейсу, который управляет драйверами, получает информацию об устройствах, выполняет перезагрузку системы, а также позволяет скачивать и запускать исполняемые файлы.

Исследователь сообщил об уязвимости 8 апреля 2025 года, на следующий день ASUS выслала исправленную версию, и уже 18 апреля обновление было опубликовано. CVE-2025-3462 и CVE-2025-3463 получили оценки 8.4 и 9.4 по CVSS соответственно. Автор также проверил через логи сертификатов, не регистрировал ли кто-либо домены с нужным шаблоном — и пришёл к выводу, что эксплойт не использовался до публикации.

ASUS отказалась выплачивать вознаграждение, предложив включить исследователя в «зал славы». При этом описание уязвимости в CVE оказалось расплывчатым: вместо прямого указания на возможность удалённого выполнения кода компания заявила, что ошибка «может позволить недоверенным источникам повлиять на поведение системы».

DriverHub связывается с сайтом driverhub.asus.com через локальный RPC-сервис на порту 53000, предоставляя сайтам доступ к API-интерфейсу, который управляет драйверами, получает информацию об устройствах, выполняет перезагрузку системы, а также позволяет скачивать и запускать исполняемые файлы.

Исследователь сообщил об уязвимости 8 апреля 2025 года, на следующий день ASUS выслала исправленную версию, и уже 18 апреля обновление было опубликовано. CVE-2025-3462 и CVE-2025-3463 получили оценки 8.4 и 9.4 по CVSS соответственно. Автор также проверил через логи сертификатов, не регистрировал ли кто-либо домены с нужным шаблоном — и пришёл к выводу, что эксплойт не использовался до публикации.

ASUS отказалась выплачивать вознаграждение, предложив включить исследователя в «зал славы». При этом описание уязвимости в CVE оказалось расплывчатым: вместо прямого указания на возможность удалённого выполнения кода компания заявила, что ошибка «может позволить недоверенным источникам повлиять на поведение системы».

15.05.202516:02

Ахтунг! Боевые педофилы Зеленского!

Осужденный по ст. 155 Уголовного кодекса Украины - "Совершение действий насильственного характера над лицом не достигшем совершеннолетнего возраста" Сергей Власенко теперь решил попробовать себя в роли пилота БПЛА 1 отдельная бригада (А1815).

Интересно, а сослуживцы в курсе, что с ними рядом такой зашквар тусуется?

Осужденный по ст. 155 Уголовного кодекса Украины - "Совершение действий насильственного характера над лицом не достигшем совершеннолетнего возраста" Сергей Власенко теперь решил попробовать себя в роли пилота БПЛА 1 отдельная бригада (А1815).

Интересно, а сослуживцы в курсе, что с ними рядом такой зашквар тусуется?

15.05.202512:00

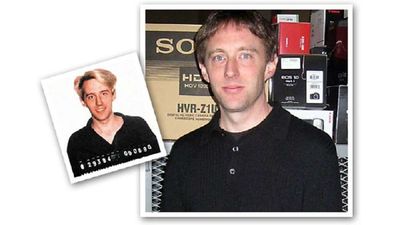

В 1983 г. 17-летний Кевин Поулсен, известный как Dark Dante, взломал компьютерную сеть Пентагона ARPANET. Парня быстро поймали, но не стали подвергать уголовному преследованию, поскольку он на тот момент был несовершеннолетним. Ему вынесли предупреждение и отпустили.

Поулсен предупреждению не внял и продолжал взламывать компьютеры. В 1988 г. Кевин Поулсен проник в компьютер федерального ведомства и получил доступ к документам, имеющим отношение к свергнутому президенту Филиппин Фердинанду Маркосу. Когда хакера вычислили, он ушел в подполье. Но и находясь в бегах, Поулсен продолжал охотиться за правительственными документами и разоблачать государственные секреты. На веб-сайте Поулсена рассказывается, что в 1990 г. он взломал сеть радиостанции, которая проводила розыгрыш призов и обещала награду 102-му позвонившему слушателю. В результате он выиграл новенький Porsche, туристическую поездку и 20 тыс. долларов.

Вскоре Поулсена арестовали и на три года запретили пользоваться компьютером. С тех пор Поулсен сменил черный цвет на белый и начал работать журналистом. Он пишет статьи о кибербезопасности и социально-политических аспектах интернета для изданий Wired и Daily Beast и ведет собственный блог Threat Level. Кроме того, вместе с другими известными хакерами он работает над проектами, связанными с вопросами социальной справедливости и свободы информации. Пожалуй, самым примечательным из этих проектов стала разработка совместно с Адамом Шварцем и Джимом Доланом программного обеспечения с открытым исходным кодом под названием SecureDrop (первоначально оно называлось DeadDrop). Это платформа для безопасного обмена информацией между журналистами и их информаторами. Впоследствии Поулсен передал эту разработку Фонду поддержки свободы прессы.

Поулсен предупреждению не внял и продолжал взламывать компьютеры. В 1988 г. Кевин Поулсен проник в компьютер федерального ведомства и получил доступ к документам, имеющим отношение к свергнутому президенту Филиппин Фердинанду Маркосу. Когда хакера вычислили, он ушел в подполье. Но и находясь в бегах, Поулсен продолжал охотиться за правительственными документами и разоблачать государственные секреты. На веб-сайте Поулсена рассказывается, что в 1990 г. он взломал сеть радиостанции, которая проводила розыгрыш призов и обещала награду 102-му позвонившему слушателю. В результате он выиграл новенький Porsche, туристическую поездку и 20 тыс. долларов.

Вскоре Поулсена арестовали и на три года запретили пользоваться компьютером. С тех пор Поулсен сменил черный цвет на белый и начал работать журналистом. Он пишет статьи о кибербезопасности и социально-политических аспектах интернета для изданий Wired и Daily Beast и ведет собственный блог Threat Level. Кроме того, вместе с другими известными хакерами он работает над проектами, связанными с вопросами социальной справедливости и свободы информации. Пожалуй, самым примечательным из этих проектов стала разработка совместно с Адамом Шварцем и Джимом Доланом программного обеспечения с открытым исходным кодом под названием SecureDrop (первоначально оно называлось DeadDrop). Это платформа для безопасного обмена информацией между журналистами и их информаторами. Впоследствии Поулсен передал эту разработку Фонду поддержки свободы прессы.

15.05.202507:03

Американские сенаторы Джеки Розен (Демократическая партия, Невада) и Билл Кэссиди (Республиканская партия, Луизиана) представили двупартийный законопроект, направленный на защиту чувствительных данных федеральных ведомств от возможного доступа иностранных государств, включая Китай. Новый документ — Protection Against Foreign Adversarial Artificial Intelligence Act — предлагает запретить использование искусственного интеллекта DeepSeek в рамках государственных контрактов.

Под запрет попадут не только текущие версии DeepSeek, но и любые последующие разработки, выпущенные её создателем — китайской компанией High-Flyer. Причина — прямые связи этой платформы с Коммунистической партией Китая и требования местного законодательства, обязывающего китайские компании делиться собранными данными с государственными спецслужбами. В тексте инициативы подчеркивается, что такие технологии могут быть использованы для кибер шпионажа и представляют угрозу национальной безопасности США.

Законопроект также обязывает Министерство торговли США, в координации с Министерством обороны, подготовить отчёт для Конгресса о рисках, связанных с использованием ИИ-платформ, созданных в странах, считающихся противниками США, включая Китай, Россию, Северную Корею и Иран. Цель — оценить уровень угрозы со стороны подобных решений и минимизировать возможность их внедрения в критически важные государственные процессы.

Под запрет попадут не только текущие версии DeepSeek, но и любые последующие разработки, выпущенные её создателем — китайской компанией High-Flyer. Причина — прямые связи этой платформы с Коммунистической партией Китая и требования местного законодательства, обязывающего китайские компании делиться собранными данными с государственными спецслужбами. В тексте инициативы подчеркивается, что такие технологии могут быть использованы для кибер шпионажа и представляют угрозу национальной безопасности США.

Законопроект также обязывает Министерство торговли США, в координации с Министерством обороны, подготовить отчёт для Конгресса о рисках, связанных с использованием ИИ-платформ, созданных в странах, считающихся противниками США, включая Китай, Россию, Северную Корею и Иран. Цель — оценить уровень угрозы со стороны подобных решений и минимизировать возможность их внедрения в критически важные государственные процессы.

14.05.202516:01

Командир 103 теробороны подполковник Вадим Дармин.

Редкостный профессионал в области военного дела.

С 2009 по 2012 был командиром самоходного гаубичного дивизиона.

Еще был начальником штаба ВЧ А1302.

В 2016 обучался в Национальном университете обороны Украины.

Но самое главное - он специалист в области растраты военного имущества, что осоюбенно ценится в ВСУ.

В 2013 году был осужден за растрату военного имущества со сроком лишения свободы 5 лет. После майдана амнистирован и продолжил военную службу...

Редкостный профессионал в области военного дела.

С 2009 по 2012 был командиром самоходного гаубичного дивизиона.

Еще был начальником штаба ВЧ А1302.

В 2016 обучался в Национальном университете обороны Украины.

Но самое главное - он специалист в области растраты военного имущества, что осоюбенно ценится в ВСУ.

В 2013 году был осужден за растрату военного имущества со сроком лишения свободы 5 лет. После майдана амнистирован и продолжил военную службу...

14.05.202512:04

Вопреки массированной разъяснительной работе о телефонных мошенниках самые большие суммы жертвы теряют не на «безопасных счетах ЦБ», а на собственной жадности.

«Со мной связались в Telegram и предложили вложить деньги, чтобы заработать 300%», — так начинается большинство свежих историй о потере 2, 3, 5, 20 миллионов рублей. Везде там фигурирует некий опытный брокер, который показывает жертвам скриншоты с картинками счетов и графиками роста стоимости портфеля на бирже, криптобирже или еще какой-то бирже.

Как правило, им сперва дают вывести 20–30 или даже 100 долларов, чтобы больше верили. Но стоит попытаться вывести сумму побольше — начинаются «блокировки ЦБ», «необходима верификация» и дальше по обычной схеме. Останавливаются люди — за очень редкими исключениями, — только когда отдадут мошенникам вообще всё и еще опустошат кредитки и наберут микрозаймов.

Ставки на спорт — классика жанра. «Верные» данные о договорных матчах, темных лошадках и им подобных оставляли без денег еще наших прадедушек. Сейчас времена высоких технологий, так что букмекеры — в Коста-Рике (потому что у нас «ЦБ блокирует вывод»), «заводят» деньги через USDT прямо в Telegram или через электронные кошельки, тоже зачастую фейковые, «ведут» жертв по видеозвонку, а подсадным уткам, которые рассказывают им о чудесных выигрышах, тщательно готовят странички в ВК, чтобы выглядели как «старые».

Как и в первом случае, жулики эксплуатируют уверенность жертвы в том, что «ну он же не дурак», якобы всё перепроверяет и контролирует ситуацию. Результат всё тот же.

«Со мной связались в Telegram и предложили вложить деньги, чтобы заработать 300%», — так начинается большинство свежих историй о потере 2, 3, 5, 20 миллионов рублей. Везде там фигурирует некий опытный брокер, который показывает жертвам скриншоты с картинками счетов и графиками роста стоимости портфеля на бирже, криптобирже или еще какой-то бирже.

Как правило, им сперва дают вывести 20–30 или даже 100 долларов, чтобы больше верили. Но стоит попытаться вывести сумму побольше — начинаются «блокировки ЦБ», «необходима верификация» и дальше по обычной схеме. Останавливаются люди — за очень редкими исключениями, — только когда отдадут мошенникам вообще всё и еще опустошат кредитки и наберут микрозаймов.

Ставки на спорт — классика жанра. «Верные» данные о договорных матчах, темных лошадках и им подобных оставляли без денег еще наших прадедушек. Сейчас времена высоких технологий, так что букмекеры — в Коста-Рике (потому что у нас «ЦБ блокирует вывод»), «заводят» деньги через USDT прямо в Telegram или через электронные кошельки, тоже зачастую фейковые, «ведут» жертв по видеозвонку, а подсадным уткам, которые рассказывают им о чудесных выигрышах, тщательно готовят странички в ВК, чтобы выглядели как «старые».

Как и в первом случае, жулики эксплуатируют уверенность жертвы в том, что «ну он же не дурак», якобы всё перепроверяет и контролирует ситуацию. Результат всё тот же.

14.05.202507:02

Госдума готовит санкции для “серых” хостеров.

7 мая 2025 года несколько депутатов Госдумы и членов Совета Федерации внесли законопроект о введении штрафов для хостинг-провайдеров, нарушающих требования регуляторов. Размер штрафов предлагается установить до 100 тыс. рублей для граждан, до 500 тыс. — для индивидуальных предпринимателей, до 1 млн — для юридических лиц.

Отдельные санкции предусмотрены для операторов государственных и муниципальных IT-систем, продолжающих использовать услуги хостеров, не включённых в реестр. Для должностных лиц максимальный штраф составит 300 тыс. рублей, для организаций — до 1 млн. Законопроект предлагается ввести в действие с 1 ноября 2025 года.

Реестр хостинг-провайдеров был создан в начале 2024 года и ведётся Роскомнадзором. С лета все компании обязаны подавать информацию о себе, размещать оборудование на территории России и внедрять технические средства противодействия угрозам . С 1 февраля 2025 года оказание услуг хостинга без включения в реестр запрещено. По данным на начало мая, в реестре числятся 493 компании.

Большинство хостинг-провайдеров, работающих в России, уже внесены в реестр Роскомнадзора. Однако остаётся ряд компаний, которые продолжают работать вне правового поля, не определившись с юрисдикцией. По мнению представителей отрасли, новый законопроект направлен в первую очередь именно на таких игроков. При этом даже зарегистрированные провайдеры могут попасть под санкции в случае уклонения от выполнения обязательств, например, при несоблюдении требований к техническим мерам защиты.

Для соответствия правилам регистрации хостинг-компании должны устанавливать специализированное оборудование, включая СОРМ, что, по оценкам, может обходиться в 5–10 млн рублей. Крупные участники рынка, скорее всего, будут компенсировать эти расходы за счёт повышения тарифов.

7 мая 2025 года несколько депутатов Госдумы и членов Совета Федерации внесли законопроект о введении штрафов для хостинг-провайдеров, нарушающих требования регуляторов. Размер штрафов предлагается установить до 100 тыс. рублей для граждан, до 500 тыс. — для индивидуальных предпринимателей, до 1 млн — для юридических лиц.

Отдельные санкции предусмотрены для операторов государственных и муниципальных IT-систем, продолжающих использовать услуги хостеров, не включённых в реестр. Для должностных лиц максимальный штраф составит 300 тыс. рублей, для организаций — до 1 млн. Законопроект предлагается ввести в действие с 1 ноября 2025 года.

Реестр хостинг-провайдеров был создан в начале 2024 года и ведётся Роскомнадзором. С лета все компании обязаны подавать информацию о себе, размещать оборудование на территории России и внедрять технические средства противодействия угрозам . С 1 февраля 2025 года оказание услуг хостинга без включения в реестр запрещено. По данным на начало мая, в реестре числятся 493 компании.

Большинство хостинг-провайдеров, работающих в России, уже внесены в реестр Роскомнадзора. Однако остаётся ряд компаний, которые продолжают работать вне правового поля, не определившись с юрисдикцией. По мнению представителей отрасли, новый законопроект направлен в первую очередь именно на таких игроков. При этом даже зарегистрированные провайдеры могут попасть под санкции в случае уклонения от выполнения обязательств, например, при несоблюдении требований к техническим мерам защиты.

Для соответствия правилам регистрации хостинг-компании должны устанавливать специализированное оборудование, включая СОРМ, что, по оценкам, может обходиться в 5–10 млн рублей. Крупные участники рынка, скорее всего, будут компенсировать эти расходы за счёт повышения тарифов.

13.05.202516:00

Изумительный персонаж из 3 отдельной штурмовой бригады (новый Азов) - Сергей Болмоченко, во звучным поывным "Киев"

Вообще он санитар-инструктор, но есть нюансы...

Был судим за незаконное проведение опытов над человеком и хищение имущества...

То есть это тело, которое опыты на людях проводило теперь типо лечит раненных??

А вы верите в его лечение и искренние мотивы??

Вообще он санитар-инструктор, но есть нюансы...

Был судим за незаконное проведение опытов над человеком и хищение имущества...

То есть это тело, которое опыты на людях проводило теперь типо лечит раненных??

А вы верите в его лечение и искренние мотивы??

13.05.202512:04

Хакером можно стать поневоле

В середине 10-х годов активно распространялся вирус Lurk. Особенность вируса была в том, что он проявлял себя не сразу , а постепенно — по модульному принципу, подгружая все новые блоки программы с различным функционалом. Распространение вируса производилось при помощи сайтов, которые чаще всего посещают банковские работники — интернет-СМИ, форумы и тому подобное. К 2016 году группировка похитила у российских банков около 3 миллиардов рублей.

Всего полиция провела около 80 обысков в 15 регионах и задержала около 50 человек — в частности, всех технических специалистов группировки. Многие из них попали на работу в группировку через сайты поиска удаленных сотрудников: информации о том, что работа будет нелегальной, в объявлениях не говорилось, зато будущим сотрудникам обещали зарплату выше рыночной и возможность работать из дома.

«Наши клиенты действительно выполняли работы по разработке различных частей вируса Lurk, но многие просто не были осведомлены о том, что это троянская программа, — объяснял адвокат группировки. — Кто-то делал часть алгоритмов, которые могли с успехом работать и в поисковых системах».

В середине 10-х годов активно распространялся вирус Lurk. Особенность вируса была в том, что он проявлял себя не сразу , а постепенно — по модульному принципу, подгружая все новые блоки программы с различным функционалом. Распространение вируса производилось при помощи сайтов, которые чаще всего посещают банковские работники — интернет-СМИ, форумы и тому подобное. К 2016 году группировка похитила у российских банков около 3 миллиардов рублей.

Всего полиция провела около 80 обысков в 15 регионах и задержала около 50 человек — в частности, всех технических специалистов группировки. Многие из них попали на работу в группировку через сайты поиска удаленных сотрудников: информации о том, что работа будет нелегальной, в объявлениях не говорилось, зато будущим сотрудникам обещали зарплату выше рыночной и возможность работать из дома.

«Наши клиенты действительно выполняли работы по разработке различных частей вируса Lurk, но многие просто не были осведомлены о том, что это троянская программа, — объяснял адвокат группировки. — Кто-то делал часть алгоритмов, которые могли с успехом работать и в поисковых системах».

13.05.202507:03

Процессор уже не просто железо, а управляемый объект с точкой отключения.

Американские власти продолжают искать способы остановить утечку передовых чипов в Китай, несмотря на действующие жёсткие экспортные ограничения. Сенатор Том Коттон предложил довольно прямолинейное решение: встроить в такие чипы систему отслеживания, которая будет сигнализировать, если устройство оказалось не там, где нужно. По его замыслу, это поможет бороться с серым рынком высокопроизводительных GPU, которые в обход запретов продолжают попадать в КНР.

Законопроект под названием Chip Security Act , внесённый Коттоном, обязывает Министерство торговли США в течение шести месяцев после его принятия потребовать, чтобы все экспортируемые передовые чипы — или устройства с ними — были оснащены механизмом «проверки местоположения». Пока законопроект лишь предложен и не принят, но идея уже вызвала интерес — и вопросы.

Согласно документу, механизм может быть реализован как через программные и прошивочные средства, так и на уровне физической аппаратуры. Экспортёры должны будут сообщать властям о любых попытках отключить или подделать систему отслеживания, а также о случаях переназначения или неправильного использования чипов. При этом закон пока не даёт чёткого определения, как именно будет реализован контроль — достаточно расплывчатых формулировок, при которых, в теории, даже простая метка вроде AirTag могла бы считаться соответствующей требованиям.

По замыслу авторов , отслеживание может быть встроено в сами чипы или в более крупные сборки, такие как вычислительные модули HGX и OAM. При этом Минторг будет вправе выбирать наиболее «целесообразные и реалистичные» на тот момент способы реализации. В долгосрочной перспективе предлагается разработать обязательные требования к таким механизмам совместно с Пентагоном и регулярно их обновлять.

Американские власти продолжают искать способы остановить утечку передовых чипов в Китай, несмотря на действующие жёсткие экспортные ограничения. Сенатор Том Коттон предложил довольно прямолинейное решение: встроить в такие чипы систему отслеживания, которая будет сигнализировать, если устройство оказалось не там, где нужно. По его замыслу, это поможет бороться с серым рынком высокопроизводительных GPU, которые в обход запретов продолжают попадать в КНР.

Законопроект под названием Chip Security Act , внесённый Коттоном, обязывает Министерство торговли США в течение шести месяцев после его принятия потребовать, чтобы все экспортируемые передовые чипы — или устройства с ними — были оснащены механизмом «проверки местоположения». Пока законопроект лишь предложен и не принят, но идея уже вызвала интерес — и вопросы.

Согласно документу, механизм может быть реализован как через программные и прошивочные средства, так и на уровне физической аппаратуры. Экспортёры должны будут сообщать властям о любых попытках отключить или подделать систему отслеживания, а также о случаях переназначения или неправильного использования чипов. При этом закон пока не даёт чёткого определения, как именно будет реализован контроль — достаточно расплывчатых формулировок, при которых, в теории, даже простая метка вроде AirTag могла бы считаться соответствующей требованиям.

По замыслу авторов , отслеживание может быть встроено в сами чипы или в более крупные сборки, такие как вычислительные модули HGX и OAM. При этом Минторг будет вправе выбирать наиболее «целесообразные и реалистичные» на тот момент способы реализации. В долгосрочной перспективе предлагается разработать обязательные требования к таким механизмам совместно с Пентагоном и регулярно их обновлять.

12.05.202516:01

Сейчас в сети разгорается скандал с белым порошком петушка Макрона и ложечкой для накладывания кокаина...

А чего вы удивляетесь? Колумбийские наркокортели щедро отсыпали своих боевиков в качестве наемников в ВСУ. На сайте их присутствует около 140 персонажей.

Например - Холгун Эстепа Жозе Оделио, колумбиец, на фотках в фейсбуке так вообще ремба.

Думаем, что Зеле присылают не только расходный вариант в виде пехотинцев, но пакетики с белым порошком.

И чего вы тогда удивляетесь, что нос петушка-Макрона в чем то белом?

Судьба Европы в руках кучки наркоманов - картина удручающая...

А чего вы удивляетесь? Колумбийские наркокортели щедро отсыпали своих боевиков в качестве наемников в ВСУ. На сайте их присутствует около 140 персонажей.

Например - Холгун Эстепа Жозе Оделио, колумбиец, на фотках в фейсбуке так вообще ремба.

Думаем, что Зеле присылают не только расходный вариант в виде пехотинцев, но пакетики с белым порошком.

И чего вы тогда удивляетесь, что нос петушка-Макрона в чем то белом?

Судьба Европы в руках кучки наркоманов - картина удручающая...

12.05.202512:04

‼️Мошенники разводят мамочек с детьми‼️

Нужда делает человека особенно уязвимым для мошенников. Причем, даже если у жертвы действительно нет денег, жулики точно знают, на что давить, чтобы она сама их нашла и отдала им. На удочку насаживается возможность относительно честного заработка. Работа непыльная, доходы обещают скромные, но верные.

Самая распространенная из подобных схем — работа в маркетплейсе. И самые частые жертвы — молодые мамы в декрете, которые как раз много времени на них проводят.

Схема такая: жертву добавляют в группу в мессенджере, наполненную ботами и такими же бедолагами. Боты там делятся рассказами об успехах, демонстрируют скриншоты с зачислениями денег на их банковские счета, рассказами, куда они потратили деньги. Атмосфера успеха.

Далее всем выдается задание: надо ставить лайки под определенными товарами на маркетплейсе. Время очень ограниченное, товаров очень много. Задача трудная, но выполнимая. По итогу надо отчитаться скриншотом. Добавил 100 товаров в избранное — получай 100 рублей. Но не на свою карточку, а на некий «счет в системе». В нем есть цифры, и они растут по мере выполнения заданий. Пару раз с него даже можно вывести рублей по 100–300, указав номер карточки и реквизиты счета.

Когда жертва свыкнется с мыслью, что нашла реальную работу, до нее доносят мысль, что она справляется с заданиями куда лучше основной серой массы своих коллег. Еще бы! — кликать на лайки и добавлять товары в корзину она умеет мастерски, не то что другие. И предлагают перейти «в другой отдел». Конфиденциально сообщают, что надо накручивать продажи определенному селлеру на маркетплейсе, чтобы увеличивать его рейтинг и повышать место в выдаче по запросам.

Работает это так: жертва добавляет товар в корзину, но платит за него не там же, а переводит деньги на свой тот самый «счет в системе». Ведь иначе получится, что деньги просто уйдут продавцу. А так деньги отображаются на «специальном счете», списываются, сразу же возвращаются назад, причем с премией. Сперва пробуем с виртуальными деньгами, которые жертва уже накопила на своем «счете». Оп! — оплатила 400 рублей; оп! — вернулось 700! Все их снимать сейчас не стоит — лучше выкупить на них товар по следующему заданию. Оп! — оплатил 700; оп! — вернулось 1200!

В какой-то момент сумма на «специальном счете» становится уже значительной, например тысяч пять. А вот задание на выкуп — на 6 тысяч. Не беда! Надо закинуть своих тысячу, выкупить, что надо, и получить уже 10 тысяч. Следующее задание — уже на 15 тысяч. Дальше — на 32. В какой-то момент жертва хочет остановиться, снять уже «полученные» деньги.

Напомним, на этом «счете» живых денег — только ее собственные, а всё остальное — фикция. Но ее подгоняют: вот сейчас суперзадание, можно сразу утроить деньги, редкая удача и срочный заказ! Конечно, надо немного добавить, но это сразу же вернется — надо быстро занять денег у друзей, родственников. Это же на час максимум, ну сколько там будут идти деньги со «специального счета» на карточку?

И бедные девушки со спящими младенцами на руках идут занимать. Им говорят: это обман, — не верят, доказывают, обижаются, мол, не хочешь помогать, не надо. Обещают вернуть с процентами. У кого-то да находят.

Ну, а когда жертва принимает окончательное решение вывести деньги и уже фантазирует, на что их потратит, случается казус: ЦБ заблокировал счет для проверки. Нужен «гарант», который подтвердит, что это и правда ее деньги. Как правило, подходят муж, свекровь, мама или подруга. От них надо всего ничего — скан паспорта, номер карточки с реквизитами, куда переводить деньги, и… да, код из СМС. В результате на «гаранта» еще и берут экспресс-кредит, и бедная жертва оказывается в очень-очень плохой ситуации. С кучей долгов «всего на час», в том числе в МФО под 500% годовых, и разъяренным мужем или свекровью.

Нужда делает человека особенно уязвимым для мошенников. Причем, даже если у жертвы действительно нет денег, жулики точно знают, на что давить, чтобы она сама их нашла и отдала им. На удочку насаживается возможность относительно честного заработка. Работа непыльная, доходы обещают скромные, но верные.

Самая распространенная из подобных схем — работа в маркетплейсе. И самые частые жертвы — молодые мамы в декрете, которые как раз много времени на них проводят.

Схема такая: жертву добавляют в группу в мессенджере, наполненную ботами и такими же бедолагами. Боты там делятся рассказами об успехах, демонстрируют скриншоты с зачислениями денег на их банковские счета, рассказами, куда они потратили деньги. Атмосфера успеха.

Далее всем выдается задание: надо ставить лайки под определенными товарами на маркетплейсе. Время очень ограниченное, товаров очень много. Задача трудная, но выполнимая. По итогу надо отчитаться скриншотом. Добавил 100 товаров в избранное — получай 100 рублей. Но не на свою карточку, а на некий «счет в системе». В нем есть цифры, и они растут по мере выполнения заданий. Пару раз с него даже можно вывести рублей по 100–300, указав номер карточки и реквизиты счета.

Когда жертва свыкнется с мыслью, что нашла реальную работу, до нее доносят мысль, что она справляется с заданиями куда лучше основной серой массы своих коллег. Еще бы! — кликать на лайки и добавлять товары в корзину она умеет мастерски, не то что другие. И предлагают перейти «в другой отдел». Конфиденциально сообщают, что надо накручивать продажи определенному селлеру на маркетплейсе, чтобы увеличивать его рейтинг и повышать место в выдаче по запросам.

Работает это так: жертва добавляет товар в корзину, но платит за него не там же, а переводит деньги на свой тот самый «счет в системе». Ведь иначе получится, что деньги просто уйдут продавцу. А так деньги отображаются на «специальном счете», списываются, сразу же возвращаются назад, причем с премией. Сперва пробуем с виртуальными деньгами, которые жертва уже накопила на своем «счете». Оп! — оплатила 400 рублей; оп! — вернулось 700! Все их снимать сейчас не стоит — лучше выкупить на них товар по следующему заданию. Оп! — оплатил 700; оп! — вернулось 1200!

В какой-то момент сумма на «специальном счете» становится уже значительной, например тысяч пять. А вот задание на выкуп — на 6 тысяч. Не беда! Надо закинуть своих тысячу, выкупить, что надо, и получить уже 10 тысяч. Следующее задание — уже на 15 тысяч. Дальше — на 32. В какой-то момент жертва хочет остановиться, снять уже «полученные» деньги.

Напомним, на этом «счете» живых денег — только ее собственные, а всё остальное — фикция. Но ее подгоняют: вот сейчас суперзадание, можно сразу утроить деньги, редкая удача и срочный заказ! Конечно, надо немного добавить, но это сразу же вернется — надо быстро занять денег у друзей, родственников. Это же на час максимум, ну сколько там будут идти деньги со «специального счета» на карточку?

И бедные девушки со спящими младенцами на руках идут занимать. Им говорят: это обман, — не верят, доказывают, обижаются, мол, не хочешь помогать, не надо. Обещают вернуть с процентами. У кого-то да находят.

Ну, а когда жертва принимает окончательное решение вывести деньги и уже фантазирует, на что их потратит, случается казус: ЦБ заблокировал счет для проверки. Нужен «гарант», который подтвердит, что это и правда ее деньги. Как правило, подходят муж, свекровь, мама или подруга. От них надо всего ничего — скан паспорта, номер карточки с реквизитами, куда переводить деньги, и… да, код из СМС. В результате на «гаранта» еще и берут экспресс-кредит, и бедная жертва оказывается в очень-очень плохой ситуации. С кучей долгов «всего на час», в том числе в МФО под 500% годовых, и разъяренным мужем или свекровью.

12.05.202507:03

Функция групповых чатов в WhatsApp давно воспринимается как надёжная и безопасная благодаря сквозному шифрованию. Однако новое исследование показало, что один важный аспект защиты попросту отсутствует — и в определённых сценариях это может привести к серьёзной утечке конфиденциальной информации.

Анализ, выполненный учёными, включал обратную разработку протоколов, описание криптографических механизмов и математическую верификацию устойчивости WhatsApp. Итоговый вердикт был в целом благоприятным — мессенджер работает так, как заявлено. Но одна деталь вызвала тревогу: в групповых чатах WhatsApp не реализует криптографическую верификацию при добавлении новых участников. Это означает, что сервер приложения может сам добавить кого угодно в любой чат, а участники не смогут этому воспрепятствовать или верифицировать, кто действительно инициировал изменение состава группы.

Всё усугубляется тем, что пользовательские клиенты не подписывают сообщения о составе группы. Добавление нового участника выглядит так: любой член группы отправляет на сервер неподписанное сообщение с новым списком участников, сервер рассылает уведомление, а клиенты просто отображают изменения — без проверки, кто именно инициировал добавление. В результате любой, кто имеет контроль над серверной частью или может подменить сообщение, способен тихо внедрить нового участника в чат. Это может быть как сотрудник компании с соответствующими правами, так и внешняя угроза , например, хакер , получивший доступ к инфраструктуре WhatsApp.

Анализ, выполненный учёными, включал обратную разработку протоколов, описание криптографических механизмов и математическую верификацию устойчивости WhatsApp. Итоговый вердикт был в целом благоприятным — мессенджер работает так, как заявлено. Но одна деталь вызвала тревогу: в групповых чатах WhatsApp не реализует криптографическую верификацию при добавлении новых участников. Это означает, что сервер приложения может сам добавить кого угодно в любой чат, а участники не смогут этому воспрепятствовать или верифицировать, кто действительно инициировал изменение состава группы.

Всё усугубляется тем, что пользовательские клиенты не подписывают сообщения о составе группы. Добавление нового участника выглядит так: любой член группы отправляет на сервер неподписанное сообщение с новым списком участников, сервер рассылает уведомление, а клиенты просто отображают изменения — без проверки, кто именно инициировал добавление. В результате любой, кто имеет контроль над серверной частью или может подменить сообщение, способен тихо внедрить нового участника в чат. Это может быть как сотрудник компании с соответствующими правами, так и внешняя угроза , например, хакер , получивший доступ к инфраструктуре WhatsApp.

记录

17.12.202423:59

62.9K订阅者27.10.202423:59

500引用指数10.08.202423:59

395.5K每帖平均覆盖率18.09.202423:59

235.6K广告帖子的平均覆盖率28.02.202523:59

11.01%ER10.08.202423:59

707.46%ERR登录以解锁更多功能。