Информационная опасность

关联群组

"Информационная опасность" 群组最新帖子

12.05.202510:42

09.05.202506:46

С Днём Победы!

07.05.202519:46

Операторы ожидают отключения сотовой связи (звонков) и мобильного интернета 9 мая в Москве

В Москве 9 мая 2025 года с 09:00 до 12:00-13:00, по ожиданиям операторов, будет полностью отключена сотовая связь, включая мобильный интернет, звонки и SMS.

В Москве 9 мая 2025 года с 09:00 до 12:00-13:00, по ожиданиям операторов, будет полностью отключена сотовая связь, включая мобильный интернет, звонки и SMS.

05.05.202520:40

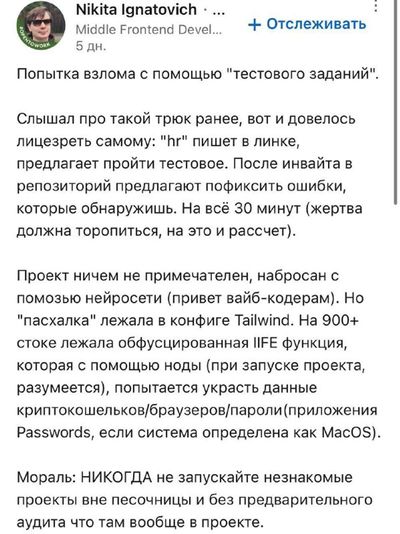

А он хорош!

05.05.202509:25

В Москве могут быть введены ограничения доступа к мобильному интернету из-за безопасности в предстоящие праздники. В данный момент зафиксированы сбои в работе сотовых операторов в Московском регионе.

"Возможны ограничения доступа в интернет в связи с обеспечением безопасности проходящих праздничных мероприятий" – РСЧС.

"Возможны ограничения доступа в интернет в связи с обеспечением безопасности проходящих праздничных мероприятий" – РСЧС.

28.04.202519:34

CamXploit позволяет обнаруживать уязвимости веб-камер. Утилита помогает обнаруживать IP-камеры и проверять их на наличие известных уязвимостей.

✔️ Scans common CCTV ports (80, 443, 554, 8080, 8443)

✔️ Detects exposed camera login pages

✔️ Checks if the device is a camera stream

✔️ Identifies camera brands & known vulnerabilities

✔️ Tests for default credentials on login pages

✔️ Provides manual search links (Shodan, Censys, Zoomeye, Google Dorking)

✔️ Google Dorking suggestions for deeper recon

✔️ Enhanced Camera Detection with detailed port analysis and brand identification

✔️ Live Stream Detection for RTSP, RTMP, HTTP, and MMS protocols

✔️ Comprehensive IP & Location Information with Google Maps/Earth links

✔️ Multi-threaded Port Scanning for faster results

✔️ Enhanced Error Handling and SSL support

✔️ Detailed Camera Brand Detection (Hikvision, Dahua, Axis, Sony, Bosch, Samsung, Panasonic, Vivotek)

✔️ ONVIF Protocol Support for standardized camera communication

✔️ Smart Brute-force Protection with rate limiting

✔️ Detailed Port Analysis showing server information and authentication types

✔️ Scans common CCTV ports (80, 443, 554, 8080, 8443)

✔️ Detects exposed camera login pages

✔️ Checks if the device is a camera stream

✔️ Identifies camera brands & known vulnerabilities

✔️ Tests for default credentials on login pages

✔️ Provides manual search links (Shodan, Censys, Zoomeye, Google Dorking)

✔️ Google Dorking suggestions for deeper recon

✔️ Enhanced Camera Detection with detailed port analysis and brand identification

✔️ Live Stream Detection for RTSP, RTMP, HTTP, and MMS protocols

✔️ Comprehensive IP & Location Information with Google Maps/Earth links

✔️ Multi-threaded Port Scanning for faster results

✔️ Enhanced Error Handling and SSL support

✔️ Detailed Camera Brand Detection (Hikvision, Dahua, Axis, Sony, Bosch, Samsung, Panasonic, Vivotek)

✔️ ONVIF Protocol Support for standardized camera communication

✔️ Smart Brute-force Protection with rate limiting

✔️ Detailed Port Analysis showing server information and authentication types

27.04.202521:32

Penetration testing unleashed.

13.04.202516:31

11.04.202509:51

⚠️ Предупредите родственников и не попадайтесь сами. Ни в коем случае не нужно переводить деньги.

10.04.202518:10

07.04.202510:38

05.04.202510:37

Использование машинного обучения для выявления скрытых угроз веб-безопасности (пост-аналитика).

- Основные архитектуры нейросетей для анализа данных;

- Принципы работы сверточных и рекуррентных сетей;

- Выявление аномалий с помощью автоэнкодеров;

- Построение системы Client History Deep Analyser для выявления атак.

- Основные архитектуры нейросетей для анализа данных;

- Принципы работы сверточных и рекуррентных сетей;

- Выявление аномалий с помощью автоэнкодеров;

- Построение системы Client History Deep Analyser для выявления атак.

30.03.202511:08

Недоступность сервисов Яндекса связана с аварией системы энергоснабжения.

Полная недоступность зоны ru-central1-b.

1. Зона ru-central1-b полностью недоступна по питанию, авария с системой энергоснабжения. Команда занимается выяснением причин и их устранением.

2. На данный момент команда облака полностью закрыла балансировку NLB&ALB в зоне ru-central1-b, чтобы возвращение зоны проходило под нашим контролем.

3. Рекомендуем клиентам перенести нагрузку в другие зоны доступности. Если наблюдаете проблемы с переключением/переносом managed-сервисов, пожалуйста, заведите тикет в техническую поддержку. Команда Yandex Cloud будет оперативно помогать.

Подробнее

Полная недоступность зоны ru-central1-b.

1. Зона ru-central1-b полностью недоступна по питанию, авария с системой энергоснабжения. Команда занимается выяснением причин и их устранением.

2. На данный момент команда облака полностью закрыла балансировку NLB&ALB в зоне ru-central1-b, чтобы возвращение зоны проходило под нашим контролем.

3. Рекомендуем клиентам перенести нагрузку в другие зоны доступности. Если наблюдаете проблемы с переключением/переносом managed-сервисов, пожалуйста, заведите тикет в техническую поддержку. Команда Yandex Cloud будет оперативно помогать.

Подробнее

转发自: Pentest Notes

Pentest Notes

29.03.202518:24

Подготовил для вас самый большой на данный момент гайд по тестированию CMS Bitrix. 😈

➡️Причем, в статье я не только показал все существующие на данный момент известные методы и техники поиска уязвимостей в битриксе, но и поделился своими уникальными наработками. Включая атаки на кастомные модули и анонс собственного сканера под CMS Bitrix.

➡️Также добавил материалы по структуре модулей и матчасть по самому Битриксу. Даже если вы только знакомитесь с этой CMS, после прочтения точно что-нибудь найдете)🥤

Ссылка на статью

💫 @pentestnotes | #pentest #bitrix

➡️Причем, в статье я не только показал все существующие на данный момент известные методы и техники поиска уязвимостей в битриксе, но и поделился своими уникальными наработками. Включая атаки на кастомные модули и анонс собственного сканера под CMS Bitrix.

➡️Также добавил материалы по структуре модулей и матчасть по самому Битриксу. Даже если вы только знакомитесь с этой CMS, после прочтения точно что-нибудь найдете)🥤

Ссылка на статью

💫 @pentestnotes | #pentest #bitrix

25.03.202514:59

Уязвимости IngressNightmare в контроллере Ingress NGINX для Kubernetes

Специалисты компании Wiz выявили критические уязвимости в контроллере Ingress NGINX для Kubernetes, позволяющие злоумышленникам удаленно выполнять произвольный код (RCE) и получать контроль над кластерами.

Проблемы получили идентификаторы CVE-2025-1097, CVE-2025-1098, CVE-2025-24514 и CVE-2025-1974, а их совокупность назвали IngressNightmare. Эти уязвимости затрагивают Ingress NGINX Controller — популярный компонент Kubernetes, который выступает в роли балансировщика нагрузки и обратного прокси.

Контроллер Ingress-NGINX проверяет входящие объекты перед их применением. Однако из-за уязвимостей злоумышленник может:

- Отправить вредоносный объект в контроллер через сеть.

- Внедрить произвольную конфигурацию NGINX.

- Заставить валидатор выполнить зловредный код, получив RCE.

В результате атакующий может:

- Получить доступ ко всем секретам в кластере.

- Полностью контролировать Kubernetes-кластер.

- Модифицировать данные и инфраструктуру.

Необходимо обновить Ingress NGINX Controller до версий 1.12.1 или 1.11.5. Если обновление невозможно, ограничить доступ к контроллеру или временно отключить его.

Специалисты компании Wiz выявили критические уязвимости в контроллере Ingress NGINX для Kubernetes, позволяющие злоумышленникам удаленно выполнять произвольный код (RCE) и получать контроль над кластерами.

Проблемы получили идентификаторы CVE-2025-1097, CVE-2025-1098, CVE-2025-24514 и CVE-2025-1974, а их совокупность назвали IngressNightmare. Эти уязвимости затрагивают Ingress NGINX Controller — популярный компонент Kubernetes, который выступает в роли балансировщика нагрузки и обратного прокси.

Контроллер Ingress-NGINX проверяет входящие объекты перед их применением. Однако из-за уязвимостей злоумышленник может:

- Отправить вредоносный объект в контроллер через сеть.

- Внедрить произвольную конфигурацию NGINX.

- Заставить валидатор выполнить зловредный код, получив RCE.

В результате атакующий может:

- Получить доступ ко всем секретам в кластере.

- Полностью контролировать Kubernetes-кластер.

- Модифицировать данные и инфраструктуру.

Необходимо обновить Ingress NGINX Controller до версий 1.12.1 или 1.11.5. Если обновление невозможно, ограничить доступ к контроллеру или временно отключить его.

记录

13.05.202523:59

707订阅者04.02.202517:36

200引用指数21.02.202503:50

772每帖平均覆盖率01.02.202523:59

627广告帖子的平均覆盖率19.02.202523:59

13.66%ER20.02.202523:59

190.15%ERR登录以解锁更多功能。