ZeroDay | Кибербезопасность

Ваш учебник по кибербезопасности

Реклама - @bashmak_media

https://telega.in/c/cybersec_academy

РКН: https://vk.cc/cHYqeq

Реклама - @bashmak_media

https://telega.in/c/cybersec_academy

РКН: https://vk.cc/cHYqeq

TGlist rating

0

0

TypePublic

Verification

Not verifiedTrust

Not trustedLocationРосія

LanguageOther

Channel creation dateMay 15, 2025

Added to TGlist

Oct 31, 2024Linked chat

Latest posts in group "ZeroDay | Кибербезопасность"

Reposted from: Codeby

Codeby

15.05.202511:10

▶️ Друзья, уже сегодня пройдет вебинар «Реверс с нуля: как перестать бояться и начать взламывать программы»

🔴Регистрация

Ждем в 19:00 МСК, если вы:

▪️ Хотите разобраться в реверс-инжиниринге, но не знаете с чего начать

▪️ Боитесь сложных CTF-задач на реверс

▪️ Мечтаете научиться анализировать вредоносное ПО

▪️ Хотите понять, как работают программы под капотом

Ведущий: Станислав Маркелов — эксперт по реверсу, призёр DrWeb CTF, автор CTF-задач.

Не пропустите! 😎 Регистрация здесь.

🚀 Трудности с регистрацией? Пишите @Codeby_Academy

🔴Регистрация

Ждем в 19:00 МСК, если вы:

▪️ Хотите разобраться в реверс-инжиниринге, но не знаете с чего начать

▪️ Боитесь сложных CTF-задач на реверс

▪️ Мечтаете научиться анализировать вредоносное ПО

▪️ Хотите понять, как работают программы под капотом

Ведущий: Станислав Маркелов — эксперт по реверсу, призёр DrWeb CTF, автор CTF-задач.

Не пропустите! 😎 Регистрация здесь.

🚀 Трудности с регистрацией? Пишите @Codeby_Academy

15.05.202510:00

Три способа запустить Hidden Lake-узел на Go

👋

⏺Низкоуровневый путь - go-peer: Самостоятельный запуск узла через go-peer - это вроде и работает неплохо, но настраивать это совсем неприятно... Вам придётся руками инициализировать: хранилище, логгер, сетевой стек, шифрование и кучу всего еще.

⏺Высокоуровневый путь - HLS: Если задача просто юзать сеть, этот способ подойдёт суперски:

Из коробки HLS подтянет нужные подключения и стартует как полноценный узел. Но встроенные микросервисы и архитектура усложняют кастомизацию.

⏺Средний путь - network.NewHiddenLakeNode: Вот теперь по-настоящему удобно. Новый API позволяет запустить полноценный узел буквально в пару строчек:

Без кастомного логгера, без QB-конструктора, без лишней боли. Просто:

➡️передаём ключ,

➡️задаём список соединений,

➡️указываем базу и обработчик.

⏺И вот условно вы решили проверить, как два узла работают друг с другом. Запускаем runNode для каждого и реализуем простейшую обработку запроса:

Они обмениваются публичными ключами и шлют друг другу сообщения:

И в результате:

ZeroDay | #hiddenlake

👋

Приветствую в мире цифровой безопасности!Вернемся к запуску узла Hidden Lake.

⏺Всего у нас есть три способа, которыми мы это можем сделать (спойлер: последний самый крутой)⏺Низкоуровневый путь - go-peer: Самостоятельный запуск узла через go-peer - это вроде и работает неплохо, но настраивать это совсем неприятно... Вам придётся руками инициализировать: хранилище, логгер, сетевой стек, шифрование и кучу всего еще.

node := anonymity.NewNode(⏺Высокоуровневый путь - HLS: Если задача просто юзать сеть, этот способ подойдёт суперски:

$ go install github.com/number571/hidden-lake/cmd/hls@latestИз коробки HLS подтянет нужные подключения и стартует как полноценный узел. Но встроенные микросервисы и архитектура усложняют кастомизацию.

⏺Средний путь - network.NewHiddenLakeNode: Вот теперь по-настоящему удобно. Новый API позволяет запустить полноценный узел буквально в пару строчек:

node := network.NewHiddenLakeNode(Без кастомного логгера, без QB-конструктора, без лишней боли. Просто:

➡️передаём ключ,

➡️задаём список соединений,

➡️указываем базу и обработчик.

⏺И вот условно вы решили проверить, как два узла работают друг с другом. Запускаем runNode для каждого и реализуем простейшую обработку запроса:

func echoHandler(_ context.Context, _ asymmetric.IPubKey, r request.IRequest) (response.IResponse, error) {Они обмениваются публичными ключами и шлют друг другу сообщения:

rsp, err := node1.FetchRequest(И в результате:

$ go run .ZeroDay | #hiddenlake

15.05.202507:00

🙀Ваш пароль был украден, поменяйте его по ссылке…

Сможете ли вы распознать фишинг?

С каждым годом фишинг становится все изощреннее, а противостоять мошенникам — все сложнее. Один из ведущих провайдеров IT-инфраструктуры Selectel подготовил квиз с популярными схемами краж данных. Он напомнит, как важно сохранять бдительность в интернете.

Получится ли у вас раскрыть коварные замыслы мошенников?

Проверьте свои знания и внимательность в квизе от Selectel

Реклама. АО «Селектел», ИНН 7810962785, ERID: 2Vtzqxf2mtg

Сможете ли вы распознать фишинг?

С каждым годом фишинг становится все изощреннее, а противостоять мошенникам — все сложнее. Один из ведущих провайдеров IT-инфраструктуры Selectel подготовил квиз с популярными схемами краж данных. Он напомнит, как важно сохранять бдительность в интернете.

Получится ли у вас раскрыть коварные замыслы мошенников?

Проверьте свои знания и внимательность в квизе от Selectel

Реклама. АО «Селектел», ИНН 7810962785, ERID: 2Vtzqxf2mtg

14.05.202514:24

Hidden Lake: что это?

👋

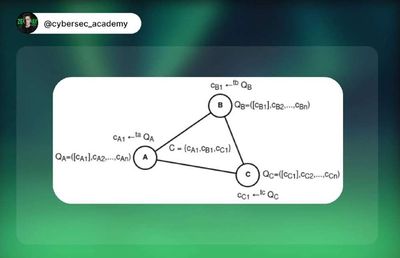

⏺Что такое Hidden Lake: Это F2F (friend-to-friend) сеть, которая не зависит от количества узлов, их расположения или связей между ними.

Сеть построена по модели QB-задачи:

➡️Сообщения шифруются ключом получателя: c = Ek(m)

➡️Рассылаются всем участникам сети каждые T секунд

➡️Даже если нет данных — отправляется фейковое сообщение c = Er(v)

➡️Каждый пытается расшифровать всё. Получилось? Значит для вас. Нет? Игнорируем.

⏺Так и в чем особенность: Запуск узла стал реально нативным. Код на Go, сеть работает независимо от структуры, анонимность не требует доверия к третьим сторонам. Хотите сделать свой мессенджер, логгер или просто зашифрованный канал - Hidden Lake теперь позволяет это без боли.

Делаем вторую часть с настройкой?

ZeroDay | #безопасность

👋

Приветствую в мире цифровой безопасности!Расскажу, как работает Hidden Lake - децентрализованная анонимная сеть нового поколения⏺Что такое Hidden Lake: Это F2F (friend-to-friend) сеть, которая не зависит от количества узлов, их расположения или связей между ними.

Сеть построена по модели QB-задачи:

➡️Сообщения шифруются ключом получателя: c = Ek(m)

➡️Рассылаются всем участникам сети каждые T секунд

➡️Даже если нет данных — отправляется фейковое сообщение c = Er(v)

➡️Каждый пытается расшифровать всё. Получилось? Значит для вас. Нет? Игнорируем.

⏺Так и в чем особенность: Запуск узла стал реально нативным. Код на Go, сеть работает независимо от структуры, анонимность не требует доверия к третьим сторонам. Хотите сделать свой мессенджер, логгер или просто зашифрованный канал - Hidden Lake теперь позволяет это без боли.

Делаем вторую часть с настройкой?

ZeroDay | #безопасность

14.05.202511:24

6 задач от команды ИБ и розыгрыш призов: Ozon Tech Cyber Quiz Bot🪿

Все, кто решит хотя бы одну, участвуют.

Призы: наборы мерча и сертификаты на Ozon.

Все, кто решит хотя бы одну, участвуют.

Призы: наборы мерча и сертификаты на Ozon.

13.05.202515:00

📝 12 способов украсть ваш пароль - от подсматривания до взлома хеша.

ZeroDay | #полезное

ZeroDay | #полезное

13.05.202512:00

Самая востребованная IT-профессия в 2025 году

Спрос на специалистов по кибербезопасности постоянно растёт.

По данным Positive Technologies к 2027 году потребность в таких кадрах увеличится до 261 тыс. человек.

В сфере информационной безопасности ценится образование.

Если поступите в магистратуру «Кибербезопасность», вашу квалификацию подтвердит диплом ВШЭ.

Все занятия здесь проходят онлайн, а студенты получают льготы очного обучения.

За 2 года вы научитесь:

— программировать на Python;

— работать с криптографическими методами защиты;

— проводить оценку сетевой инфраструктуры;

— выстраивать защиту сетей компании.

Приём документов заканчивается 16 сентября, вы ещё успеваете поступить.

Воспользуйтесь возможностью и начните путь к новой карьере → https://netolo.gy/d9c8

Реклама. ООО "Нетология". ИНН 7726464125 Erid: 2VSb5xmZUqv

Спрос на специалистов по кибербезопасности постоянно растёт.

По данным Positive Technologies к 2027 году потребность в таких кадрах увеличится до 261 тыс. человек.

В сфере информационной безопасности ценится образование.

Если поступите в магистратуру «Кибербезопасность», вашу квалификацию подтвердит диплом ВШЭ.

Все занятия здесь проходят онлайн, а студенты получают льготы очного обучения.

За 2 года вы научитесь:

— программировать на Python;

— работать с криптографическими методами защиты;

— проводить оценку сетевой инфраструктуры;

— выстраивать защиту сетей компании.

Приём документов заканчивается 16 сентября, вы ещё успеваете поступить.

Воспользуйтесь возможностью и начните путь к новой карьере → https://netolo.gy/d9c8

Реклама. ООО "Нетология". ИНН 7726464125 Erid: 2VSb5xmZUqv

13.05.202511:07

Proxmox Mail Gateway: защита почты для безопасников

👋

⏺Что это такое: Proxmox Mail Gateway — это open-source решение, которое защищает почтовые серверы, фильтруя всю почту. Он разруливает спам, вирусы, фишинг и трояны, а настройка через удобный веб-интерфейс не заставит вас тратить кучу времени.

⏺Чем интересен: Интеграция за несколько минут, прокси-сервер между фаерволом и почтовым сервером. Он контролирует все входящие и исходящие письма, обеспечивая полный контроль над почтовыми потоками и защищая репутацию вашей компании.

ZeroDay | #Инструмент

👋

Приветствую в мире цифровой безопасности!Поговорим о еще одном инструменте безопасности.⏺Что это такое: Proxmox Mail Gateway — это open-source решение, которое защищает почтовые серверы, фильтруя всю почту. Он разруливает спам, вирусы, фишинг и трояны, а настройка через удобный веб-интерфейс не заставит вас тратить кучу времени.

⏺Чем интересен: Интеграция за несколько минут, прокси-сервер между фаерволом и почтовым сервером. Он контролирует все входящие и исходящие письма, обеспечивая полный контроль над почтовыми потоками и защищая репутацию вашей компании.

ZeroDay | #Инструмент

13.05.202508:07

Хочешь стать Linux-экспертом?

LinuxCamp — канал системного разработчика, который поможет тебе освоить Linux, DevOps и программирование на профессиональном уровне!

— Уникальные гайды по администрированию Linux

— Продвинутые техники и рекомендации по работе в Bash

— Подробные статьи о внутреннем устройстве операционных систем

— Интересные факты и новости из мира технологий

🌐 Присоединяйся к нам и становись частью сообщества истинных гуру: LinuxCamp

LinuxCamp — канал системного разработчика, который поможет тебе освоить Linux, DevOps и программирование на профессиональном уровне!

— Уникальные гайды по администрированию Linux

— Продвинутые техники и рекомендации по работе в Bash

— Подробные статьи о внутреннем устройстве операционных систем

— Интересные факты и новости из мира технологий

🌐 Присоединяйся к нам и становись частью сообщества истинных гуру: LinuxCamp

12.05.202517:50

Когда в компанию наняли безопасника и по ftp уже не зайдешь

ZeroDay | #мем

ZeroDay | #мем

22.04.202513:09

Argus: Крутая разведка с Python

👋

⏺Что это такое: Argus — это универсальный recon-инструмент, заточенный под сбор информации о сетях, веб-приложениях и системах безопасности. Под капотом — удобный интерфейс, куча встроенных модулей и гибкая архитектура. Всё, что нужно, чтобы начать разведку — в одном месте.

⏺Чем крут: Он отлично подходит как для быстрого сканирования, так и для глубокого анализа. Вывод читаемый, результаты — сразу готовы к работе. Работает гибко, не перегружен, легко настраивается под стиль конкретного специалиста.

ZeroDay | #Инструмент

👋

Приветствую в мире цифровой безопасности!Поговорим о еще одном инструменте безопасности.⏺Что это такое: Argus — это универсальный recon-инструмент, заточенный под сбор информации о сетях, веб-приложениях и системах безопасности. Под капотом — удобный интерфейс, куча встроенных модулей и гибкая архитектура. Всё, что нужно, чтобы начать разведку — в одном месте.

⏺Чем крут: Он отлично подходит как для быстрого сканирования, так и для глубокого анализа. Вывод читаемый, результаты — сразу готовы к работе. Работает гибко, не перегружен, легко настраивается под стиль конкретного специалиста.

ZeroDay | #Инструмент

21.04.202514:17

Расследование: как фальшивые DNS-записи крадут ваши данные, а вы и не замечаете

Вы вводите URL любимого сайта, но попадаете на его идеальную копию, созданную мошенниками. Что, если DNS-система работает против вас? Подмены записей, отравление кэша и атаки через MITM — все это может привести к краже ваших данных: от паролей до криптокошельков.

⏺В статье — детальное разъяснение того, как хакеры юзают уязвимости в DNS для кражи данных, а также как можно защититься от подобных атак и избежать фишинга.

ZeroDay | #Статья

Вы вводите URL любимого сайта, но попадаете на его идеальную копию, созданную мошенниками. Что, если DNS-система работает против вас? Подмены записей, отравление кэша и атаки через MITM — все это может привести к краже ваших данных: от паролей до криптокошельков.

⏺В статье — детальное разъяснение того, как хакеры юзают уязвимости в DNS для кражи данных, а также как можно защититься от подобных атак и избежать фишинга.

ZeroDay | #Статья

19.04.202511:30

- Наверное, он думает о других женщинах

- Я закрыл ту zero-day уязвимость или это мне приснилось?

ZeroDay | #мем

- Я закрыл ту zero-day уязвимость или это мне приснилось?

ZeroDay | #мем

18.04.202515:30

🎉 Результаты розыгрыша:

🏆 Победители:

1. ivanterner (@ivanterner)

2. Len4r | ᏀᏒᎬᎻ (@undertaker_gpt)

3. Andrei (@a_vasiukou)

4. Ivan (@Lord_Voron)

✔️Проверить результаты

🏆 Победители:

1. ivanterner (@ivanterner)

2. Len4r | ᏀᏒᎬᎻ (@undertaker_gpt)

3. Andrei (@a_vasiukou)

4. Ivan (@Lord_Voron)

✔️Проверить результаты

18.04.202514:00

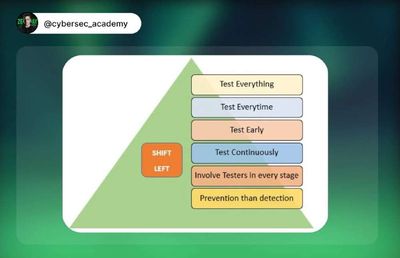

Shift Left Security: думаем о безопасности с первого дня

👋

⏺Что это вообще такое: это не инструмент и не фреймворк, а идея — внедрять практики безопасности на самых ранних стадиях разработки. Не после деплоя, не когда баг уже в проде, а прямо на этапе написания кода, проектирования, коммитов и CI/CD.

⏺Как это работает:

1️⃣Разработчики проверяют безопасность кода до ревью — например, с помощью SAST (анализ кода).

2️⃣Тесты безопасности запускаются в CI/CD как обязательный этап.

3️⃣Принципы безопасности учитываются уже при проектировании архитектуры.

4️⃣Dev и Sec работают вместе: никакой “передачки” задач на тестеров и админов.

5️⃣Любой pull request — это потенциальная проверка на баги и уязвимости.

⏺Чем пользоваться: Инструменты типа Snyk, SonarQube, Checkov — всё, что можно встроить в CI/CD. Плюс GitHub Actions, Git hooks и постоянное моделирование угроз.

ZeroDay | #безопасность

👋

Приветствую в мире цифровой безопасности!Сегодня расскажу не про уязвимость, а про подход, который помогает их избежать - Shift Left Security.⏺Что это вообще такое: это не инструмент и не фреймворк, а идея — внедрять практики безопасности на самых ранних стадиях разработки. Не после деплоя, не когда баг уже в проде, а прямо на этапе написания кода, проектирования, коммитов и CI/CD.

⏺Как это работает:

1️⃣Разработчики проверяют безопасность кода до ревью — например, с помощью SAST (анализ кода).

2️⃣Тесты безопасности запускаются в CI/CD как обязательный этап.

3️⃣Принципы безопасности учитываются уже при проектировании архитектуры.

4️⃣Dev и Sec работают вместе: никакой “передачки” задач на тестеров и админов.

5️⃣Любой pull request — это потенциальная проверка на баги и уязвимости.

⏺Чем пользоваться: Инструменты типа Snyk, SonarQube, Checkov — всё, что можно встроить в CI/CD. Плюс GitHub Actions, Git hooks и постоянное моделирование угроз.

ZeroDay | #безопасность

Records

15.05.202523:59

39.5KSubscribers26.04.202523:59

450Citation index15.05.202515:13

3.1KAverage views per post26.03.202513:30

2.5KAverage views per ad post29.03.202523:59

7.29%ER20.03.202523:59

8.38%ERRGrowth

Subscribers

Citation index

Avg views per post

Avg views per ad post

ER

ERR

Log in to unlock more functionality.