Kaspersky

Главный канал «Лаборатории

Касперского».

Регистрация в РКН: https://gosuslugi.ru/snet/67a33d9224c8ba6dca898edd

Вопросы и предложения @KasperskyCrew

Касперского».

Регистрация в РКН: https://gosuslugi.ru/snet/67a33d9224c8ba6dca898edd

Вопросы и предложения @KasperskyCrew

TGlist rating

0

0

TypePublic

Verification

VerifiedTrust

Not trustedLocationРосія

LanguageOther

Channel creation dateMay 10, 2025

Added to TGlist

Jan 11, 2025Linked chat

Latest posts in group "Kaspersky"

07.05.202514:36

🟣Фиолетовые ссылки: удобство или уязвимость?

Если вы регулярно пользуетесь Сетью, то наверняка привыкли, что ссылки на посещённые сайты в большинстве браузеров автоматически перекрашиваются в фиолетовый цвет. Казалось бы, какие могут быть минусы у такой простой и удобной функции?

На самом деле простор для злоупотреблений тут широчайший. Тайком проверяя, какие ссылки браузер окрашивает в фиолетовый, злоумышленники могут, например, составить список банков, которыми пользуется жертва. Очень ценная информация, когда собираешься подсунуть человеку фальшивую форму оплаты! А ещё это действенный способ для сбора сведений, которые затем помогут мошенникам подобрать более эффективную приманку для фишинг-атаки.

В новом посте для KDaily рассказываем, как безопасные на первый взгляд фиолетовые ссылки могут быть полезны негодяям, охотящимся за вашими данными. И, конечно, даём практические советы, как избежать утечки информации, каким бы браузером вы ни пользовались.

Если вы регулярно пользуетесь Сетью, то наверняка привыкли, что ссылки на посещённые сайты в большинстве браузеров автоматически перекрашиваются в фиолетовый цвет. Казалось бы, какие могут быть минусы у такой простой и удобной функции?

На самом деле простор для злоупотреблений тут широчайший. Тайком проверяя, какие ссылки браузер окрашивает в фиолетовый, злоумышленники могут, например, составить список банков, которыми пользуется жертва. Очень ценная информация, когда собираешься подсунуть человеку фальшивую форму оплаты! А ещё это действенный способ для сбора сведений, которые затем помогут мошенникам подобрать более эффективную приманку для фишинг-атаки.

В новом посте для KDaily рассказываем, как безопасные на первый взгляд фиолетовые ссылки могут быть полезны негодяям, охотящимся за вашими данными. И, конечно, даём практические советы, как избежать утечки информации, каким бы браузером вы ни пользовались.

24.04.202513:59

☕️ Новый арсенал GOFFEE

APT-группа GOFFEE атакует российские организации, в основном — СМИ, телекоммуникационные и строительные компании, а также государственный и энергетический сектора. Наши эксперты следят за её активностью с начала 2022 года, и за это время злоумышленники неоднократно меняли свои инструменты.

Что нового появилось в арсенале группы в 2024 году?

🔵С начала года GOFFEE начали заражать устройства жертв PowerShell-имплантом PowerModul.

🔵Для горизонтального перемещения по сети злоумышленники начали использовать самописный бинарный агент для Mythic.

Подробный разбор атак GOFFEE и анализ функциональности их зловредов — в новой статье на Securelist.

#KD_APT

APT-группа GOFFEE атакует российские организации, в основном — СМИ, телекоммуникационные и строительные компании, а также государственный и энергетический сектора. Наши эксперты следят за её активностью с начала 2022 года, и за это время злоумышленники неоднократно меняли свои инструменты.

Что нового появилось в арсенале группы в 2024 году?

🔵С начала года GOFFEE начали заражать устройства жертв PowerShell-имплантом PowerModul.

🔵Для горизонтального перемещения по сети злоумышленники начали использовать самописный бинарный агент для Mythic.

Подробный разбор атак GOFFEE и анализ функциональности их зловредов — в новой статье на Securelist.

#KD_APT

18.04.202515:43

В двух словах: было круто, в одном – очень! 😎

Конференция Kaspersky Future 2025 подошла к концу, а значит, пришло время подвести итоги. Поехали ⬇️

Kaspersky Future – мероприятие, нацеленное на будущее кибербезопасности и ориентированное на внедрение инновационных решений и стратегий защиты в условиях быстро меняющегося цифрового ландшафта. Мы собрали 230 участников – лидеров ИБ-отрасли из разных компаний, чтобы обсудить, какими были угрозы когда-то, какие они есть сейчас, а какими будут завтра.

Евгений Касперский рассказал об ИБ-трендах и подчеркнул, что без автоматизации процессов противостоять кибератакам будущего будет практически невозможно.

Далее на сцене обсудили и другие темы: платформизацию, угрозы ИИ в ИБ, атаки на цепочки поставок, переход на отечественные ИБ-решения, разобрали практические кейсы из опыта «Лаборатории Касперского» и наших заказчиков.

🛡 За нашу экспертизу отвечали топовые спикеры: Евгений Касперский, Антон Иванов, Анна Кулашова, Марина Усова, Сергей Голованов, Владислав Тушканов, Евгений Бударин, Евгения Лагутина, Дмитрий Галов и Владимир Дащенко, Никита Назаров и Николай Сабелфильд.

✅ Параллельно проводились воркшопы и бизнес-игра KIPS (Kaspersky Interactive Protection Simulation), которые помогли коллегам ещё раз убедиться – только на этот раз в игровой форме, – насколько в сегодняшнем мире важна киберзащита.

🏆 На стенде участники знакомились с нашими передовыми решениями и технологиями и даже с только что вышедшим Kaspersky NGFW Beta 2.

Партнёрами конференции были: Security vision, REDCheck, Вебмониторэкс и АйТи Бастион.

Ух, кажется, самое главное <strike>кратко</strike> рассказали! Подытожим: тест нового формата увенчался успехом. А это значит лишь одно: дальше – больше! 🔥

Конференция Kaspersky Future 2025 подошла к концу, а значит, пришло время подвести итоги. Поехали ⬇️

Kaspersky Future – мероприятие, нацеленное на будущее кибербезопасности и ориентированное на внедрение инновационных решений и стратегий защиты в условиях быстро меняющегося цифрового ландшафта. Мы собрали 230 участников – лидеров ИБ-отрасли из разных компаний, чтобы обсудить, какими были угрозы когда-то, какие они есть сейчас, а какими будут завтра.

Евгений Касперский рассказал об ИБ-трендах и подчеркнул, что без автоматизации процессов противостоять кибератакам будущего будет практически невозможно.

Далее на сцене обсудили и другие темы: платформизацию, угрозы ИИ в ИБ, атаки на цепочки поставок, переход на отечественные ИБ-решения, разобрали практические кейсы из опыта «Лаборатории Касперского» и наших заказчиков.

🛡 За нашу экспертизу отвечали топовые спикеры: Евгений Касперский, Антон Иванов, Анна Кулашова, Марина Усова, Сергей Голованов, Владислав Тушканов, Евгений Бударин, Евгения Лагутина, Дмитрий Галов и Владимир Дащенко, Никита Назаров и Николай Сабелфильд.

✅ Параллельно проводились воркшопы и бизнес-игра KIPS (Kaspersky Interactive Protection Simulation), которые помогли коллегам ещё раз убедиться – только на этот раз в игровой форме, – насколько в сегодняшнем мире важна киберзащита.

🏆 На стенде участники знакомились с нашими передовыми решениями и технологиями и даже с только что вышедшим Kaspersky NGFW Beta 2.

Партнёрами конференции были: Security vision, REDCheck, Вебмониторэкс и АйТи Бастион.

Ух, кажется, самое главное <strike>кратко</strike> рассказали! Подытожим: тест нового формата увенчался успехом. А это значит лишь одно: дальше – больше! 🔥

04.04.202514:59

Где бы вы ни были и что бы ни делали, он всегда рядом с вами и рад помочь! И сегодня у него праздник 🥳

У кого? У Интернета!

4 апреля — Международный день Интернета! А значит, и немного праздник каждого из нас, ведь мы все — часть одной большой виртуальной сети 🌎

У кого? У Интернета!

4 апреля — Международный день Интернета! А значит, и немного праздник каждого из нас, ведь мы все — часть одной большой виртуальной сети 🌎

04.04.202512:40

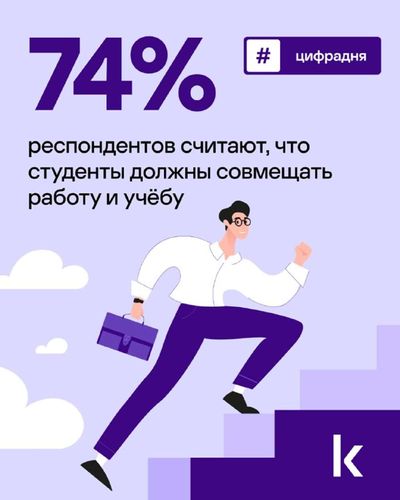

Учёба, работа — всё и сразу? А почему бы и да! 😎

Большинство россиян «за» то, чтобы студенты не только грызли гранит науки, но и пробовали себя в деле: 74% респондентов считают, что совмещать учёбу и работу — это норма. Однако при этом главное — не забывать про баланс! Почти все опрошенные (97%!) уверены: важно, чтобы это не мешало обучению в вузе (а мы с ними согласны!).

Кстати о первом опыте работы и стажировках для студентов: как раз сейчас идёт наш ежегодный отбор студентов к нам в команду — SafeBoard. Все подробности — тут.

Большинство россиян «за» то, чтобы студенты не только грызли гранит науки, но и пробовали себя в деле: 74% респондентов считают, что совмещать учёбу и работу — это норма. Однако при этом главное — не забывать про баланс! Почти все опрошенные (97%!) уверены: важно, чтобы это не мешало обучению в вузе (а мы с ними согласны!).

Кстати о первом опыте работы и стажировках для студентов: как раз сейчас идёт наш ежегодный отбор студентов к нам в команду — SafeBoard. Все подробности — тут.

04.04.202510:39

🌎 Бэкдор-полиглот под видом заявки на ремонт оборудования

В марте сотрудники многих российских промышленных предприятий внезапно получили от мнимых партнёров заявки с вложениями, в которых содержалась «конфиденциальна информация». Вложения оказались вредоносными.

Наши эксперты с высокой степенью уверенности приписывают эту кампанию группировке Head Mare и отмечают следующие особенности.

🟢 Злоумышленники снова расширили свой арсенал. Для маскировки вредоносного файла они впервые использовали технику polyglot: создали исполняемый файл, который с точки зрения файлового менеджера Windows Explorer выглядел как ZIP-архив.

🟢 Исполняемая часть вредоносного файла — новый бэкдор PhantomPyramid, написанный на Python.

🟢 Бэкдор может загружать на устройство другие компоненты атаки, например легитимное ПО для удалённого управления MeshAgent.

Подробнее об этой кампании — в новой статье на Securelist.

#KD_уязвимости

В марте сотрудники многих российских промышленных предприятий внезапно получили от мнимых партнёров заявки с вложениями, в которых содержалась «конфиденциальна информация». Вложения оказались вредоносными.

Наши эксперты с высокой степенью уверенности приписывают эту кампанию группировке Head Mare и отмечают следующие особенности.

🟢 Злоумышленники снова расширили свой арсенал. Для маскировки вредоносного файла они впервые использовали технику polyglot: создали исполняемый файл, который с точки зрения файлового менеджера Windows Explorer выглядел как ZIP-архив.

🟢 Исполняемая часть вредоносного файла — новый бэкдор PhantomPyramid, написанный на Python.

🟢 Бэкдор может загружать на устройство другие компоненты атаки, например легитимное ПО для удалённого управления MeshAgent.

Подробнее об этой кампании — в новой статье на Securelist.

#KD_уязвимости

03.04.202515:26

📶 Хранить сохраненные пароли в браузере очень удобно, но, к сожалению, небезопасно.

Рассказываем в карточках, почему это так. А ещё, как хранятся данные в менеджерах паролей и как выбрать хороший. Подробнее — в нашем блоге ➡️

Рассказываем в карточках, почему это так. А ещё, как хранятся данные в менеджерах паролей и как выбрать хороший. Подробнее — в нашем блоге ➡️

03.04.202509:06

📹 Может ли ransomware зашифровать серверы компании прямо со взломанной видеокамеры?

Как выяснилось — может. В новой статье разбираем реальный инцидент с атакой группы вымогателей Akira:

🟠 как злоумышленники проникли в сеть;

🟠 почему решили ломать именно камеру;

🟠 из-за чего атака вообще стала возможной;

🟠 как не стать следующей жертвой.

#KD_бизнес

Как выяснилось — может. В новой статье разбираем реальный инцидент с атакой группы вымогателей Akira:

🟠 как злоумышленники проникли в сеть;

🟠 почему решили ломать именно камеру;

🟠 из-за чего атака вообще стала возможной;

🟠 как не стать следующей жертвой.

#KD_бизнес

02.04.202514:59

🟢 Хакеры могут следить за вами через технику Apple... даже если у вас её нет.

Слежка через Bluetooth-маячки — уже давно не новость. Однако теперь выяснилось, что для неё злоумышленникам не надо даже покупать смарт-метку и подбрасывать её жертве.

Достаточно заразить устройство жертвы вредоносным ПО, которое превратит ваш смартфон, ноутбук или даже умный телевизор под управлением Android, Windows или Linux в... гигантский псевдо-AirTag, а затем просто воспользоваться сервисом Apple Find My, чтобы отследить этот «маячок». Таким способом злоумышленники смогут выследить человека где угодно — даже на борту самолёта.

Компания Apple уже устранила уязвимость. Но чтобы слежка стала невозможной, все пользователи iOS, iPadOS, macOS, watchOS и даже tvOS и visionOS должны обновить свои устройства (а это вряд ли случится быстро).

Куда быстрее и надёжнее последовать нашим рекомендациям ⬇️

В чём суть атаки и как уберечь себя от слежки через Find My — рассказываем в новом посте.

Поворот событий: Linux к этой атаке оказался более уязвим, чем Windows.

#KD_советы

Слежка через Bluetooth-маячки — уже давно не новость. Однако теперь выяснилось, что для неё злоумышленникам не надо даже покупать смарт-метку и подбрасывать её жертве.

Достаточно заразить устройство жертвы вредоносным ПО, которое превратит ваш смартфон, ноутбук или даже умный телевизор под управлением Android, Windows или Linux в... гигантский псевдо-AirTag, а затем просто воспользоваться сервисом Apple Find My, чтобы отследить этот «маячок». Таким способом злоумышленники смогут выследить человека где угодно — даже на борту самолёта.

Компания Apple уже устранила уязвимость. Но чтобы слежка стала невозможной, все пользователи iOS, iPadOS, macOS, watchOS и даже tvOS и visionOS должны обновить свои устройства (а это вряд ли случится быстро).

Куда быстрее и надёжнее последовать нашим рекомендациям ⬇️

В чём суть атаки и как уберечь себя от слежки через Find My — рассказываем в новом посте.

Поворот событий: Linux к этой атаке оказался более уязвим, чем Windows.

#KD_советы

31.03.202512:13

Представьте: утро, вы просыпаетесь, открываете ноутбук — а там пустота.

Ни диплома, ни фоток с отпуска, ни той самой презентации, которую сдавать завтра. Паника? Понимаем… А ведь можно было просто сделать бэкап!

Сегодня – Международный день резервного копирования – отличный повод не играть в русскую рулетку с данными. Сохраните файлы сейчас, чтобы не жалеть об их потере потом! 💚

Ни диплома, ни фоток с отпуска, ни той самой презентации, которую сдавать завтра. Паника? Понимаем… А ведь можно было просто сделать бэкап!

Сегодня – Международный день резервного копирования – отличный повод не играть в русскую рулетку с данными. Сохраните файлы сейчас, чтобы не жалеть об их потере потом! 💚

26.03.202514:18

Миф о том, что устройствам на macOS и iOS не требуется защита, оказался невероятно живучим — многие годами были уверены, что киберугроз для UNIX-подобных систем не существует.

Компьютеры Mac действительно защищены на уровне системы и ядра — утилита GateKeeper предотвращает запуск неподписанного ПО, FileVault шифрует файлы, а XProtect блокирует вредоносы.

Но злоумышленники находят лайзейки: фишинг, телефонное мошенничество, маскировка стилеров под «обновления» браузеров или распространение их в заражённых приложениях для доставки еды.

Так что задуматься о защите macOS и iOS-устройств имеет смысл. Ни на что не намекаем, но вот тут собрали самые полезные фишки кроссплатформенного решения Kaspersky Premium 🙃

Компьютеры Mac действительно защищены на уровне системы и ядра — утилита GateKeeper предотвращает запуск неподписанного ПО, FileVault шифрует файлы, а XProtect блокирует вредоносы.

Но злоумышленники находят лайзейки: фишинг, телефонное мошенничество, маскировка стилеров под «обновления» браузеров или распространение их в заражённых приложениях для доставки еды.

Так что задуматься о защите macOS и iOS-устройств имеет смысл. Ни на что не намекаем, но вот тут собрали самые полезные фишки кроссплатформенного решения Kaspersky Premium 🙃

24.03.202511:13

«Лаборатория Касперского» подтвердила статус стратегического лидера в тесте AV-Comparatives EPR Test третий год подряд

Решение Kaspersky EDR Expert третий раз подряд получило статус Strategic Leader по итогам теста Endpoint Prevention and Response (EPR) от AV-Comparatives. Это подтверждает, что продукт обеспечивает высокий уровень предотвращения инцидентов и реагирования на них, с низкими уровнем ложных срабатываний и итоговой стоимостью владения решением. Подробнее читайте в нашей новости.

Решение Kaspersky EDR Expert третий раз подряд получило статус Strategic Leader по итогам теста Endpoint Prevention and Response (EPR) от AV-Comparatives. Это подтверждает, что продукт обеспечивает высокий уровень предотвращения инцидентов и реагирования на них, с низкими уровнем ложных срабатываний и итоговой стоимостью владения решением. Подробнее читайте в нашей новости.

14.03.202513:41

На прошлой неделе участвовали в Mobile World Congress в <strike>солнечной</strike> дождливой Барселоне 🔥

Цифровые инфраструктуры будущего, умные города, мобильные устройства, неприкосновенность личности в эпоху ИИ, инновационные технологии в здравоохранении — огромный диджитал-мир, которому нужна защита.

▶️ «Лаборатория Касперского» представила большой отчет о ландшафте мобильных угроз в 2024 году, и об утечках данных миллионов банковских карт в 2023-2024 гг. от Kaspersky DFI.

▶️Также компания подписала трехлетний меморандум со Smart Africa, который поможет объединить усилия по развитию кибербезопасности на Африканском континенте.

Чтобы развивать цифровую безопасность на африканском континенте компания Kaspersky подписала трехлетний Меморандум о взаимопонимании (MoU) с Smart Africa. Это знаковое соглашение призвано стимулировать совместные усилия, направленные на расширение возможностей кибербезопасности по всей Африке.

Делимся атмосферой MWC в нашем видео и уже готовимся к новым мероприятиям!⬆️

Цифровые инфраструктуры будущего, умные города, мобильные устройства, неприкосновенность личности в эпоху ИИ, инновационные технологии в здравоохранении — огромный диджитал-мир, которому нужна защита.

▶️ «Лаборатория Касперского» представила большой отчет о ландшафте мобильных угроз в 2024 году, и об утечках данных миллионов банковских карт в 2023-2024 гг. от Kaspersky DFI.

▶️Также компания подписала трехлетний меморандум со Smart Africa, который поможет объединить усилия по развитию кибербезопасности на Африканском континенте.

Чтобы развивать цифровую безопасность на африканском континенте компания Kaspersky подписала трехлетний Меморандум о взаимопонимании (MoU) с Smart Africa. Это знаковое соглашение призвано стимулировать совместные усилия, направленные на расширение возможностей кибербезопасности по всей Африке.

Делимся атмосферой MWC в нашем видео и уже готовимся к новым мероприятиям!⬆️

06.03.202510:20

🐳 Зловред вместо DeepSeek

Релиз языковой модели DeepSeek R1 стал важным событием... для киберпреступников. В сжатые сроки они организовали несколько кампаний, цель которых — заразить как можно больше компьютеров стилерами и бэкдорами, замаскировавшись под популярный новый ИИ.

🕵️♀️ В свежем материале Kaspersky Daily рассказываем про одну из схем, в которой важную роль сыграла соцсеть X. А в статье на Securelist подробно разбираем сразу три кампании.

Релиз языковой модели DeepSeek R1 стал важным событием... для киберпреступников. В сжатые сроки они организовали несколько кампаний, цель которых — заразить как можно больше компьютеров стилерами и бэкдорами, замаскировавшись под популярный новый ИИ.

🕵️♀️ В свежем материале Kaspersky Daily рассказываем про одну из схем, в которой важную роль сыграла соцсеть X. А в статье на Securelist подробно разбираем сразу три кампании.

09.02.202504:10

🐳Deepseek, есть вопросики!

Records

10.05.202523:59

17.2KSubscribers21.02.202514:29

450Citation index10.02.202523:59

6.1KAverage views per post26.03.202521:05

1.3KAverage views per ad post10.02.202523:59

9.28%ER10.02.202523:59

41.44%ERRGrowth

Subscribers

Citation index

Avg views per post

Avg views per ad post

ER

ERR

Log in to unlock more functionality.